About_TKHASH

About_TKHASH

PH Gao第一次打线下赛,会的太少了,实在是坐牢。

0x01 Misc签到

简单的base转换,丢进cyberchef即可

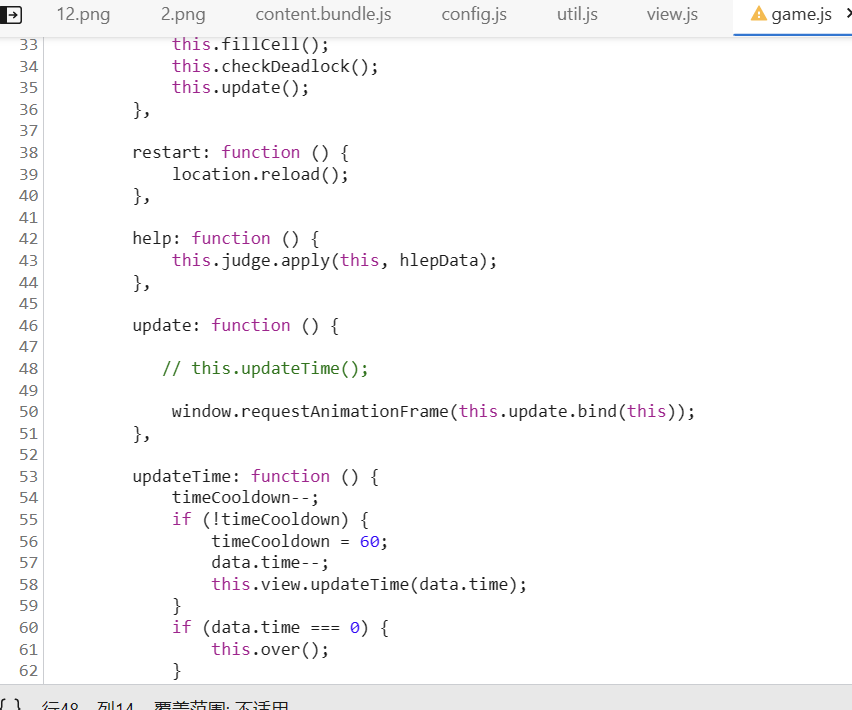

0x02 连连看

web签到提,要在60秒内完成连连看。我的做法是将源码中更新时间的函数注释掉,再慢慢连

完成游戏得到flag

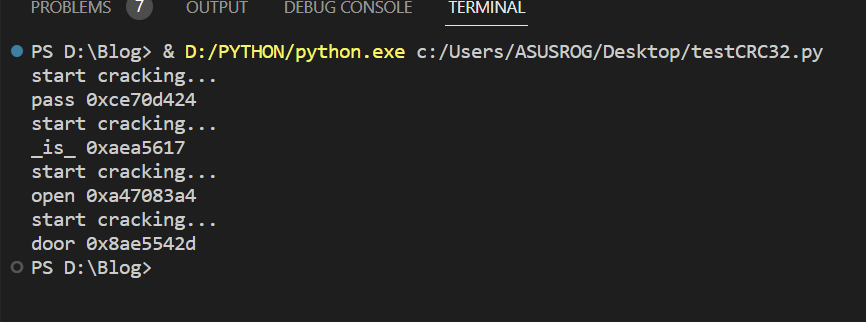

0x03 套娃

打开压缩包发现4个txt文档和一个jpg,都进行了加密。提示crc爆破,发现txt文档大小很小,都是4,于是用代码进行爆破

crc32爆破代码为:

1 | # coding:utf8 |

代码来自[https://blog.csdn.net/xuqi7/article/details/120389212](https://blog.csdn.net/xuqi7/article/details/120389212)

得到密码opendoor,打开图片

然后又给了提示,提示图片高度,于是加高图片高度得到:

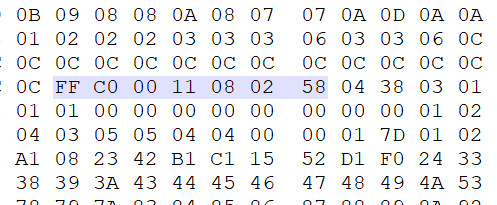

jpg更改高度的方法为:用winhex打开jpg图片,在标志FFC0之后前四位为长度,然后两位为精度,然后四位为高度,把高度改大就行

444 7777 33 2 7777 999 777 444 4 44 8

这时又卡住了,然后就上网搜索类似文段,最后再外网搜到了相似的提问,解答是用老式手机打字时,一个数字对应多个字母,按几次就是第几个字母

于是对应得到

iseasyright